Processori Intel Nuova vulnerabilità di tipo RIDL

Un gruppo di ricercatori danesi ha scoperto una importante falla presente nel 75 per cento dei computer che utilizzano processori Intel. Si tratta di un nuovo potenziale sistema di attacco multiplo, più pericoloso di Meltdown, Spectre e le loro successive incarnazioni. La falla consente di catturare dati dai buffer della CPU, non necessariamente presente in cache.

Ricercatori alla VU University di Amsterdam hanno scoperto una nuova vulnerabilità sui processori Intel che si trovano in quasi tutti i computer moderni. La falla rende possibile recuperare dati sensibili (come password o informazioni bancarie) direttamente dalla memoria. Un attaccante che lanciasse codice senza privilegi su di una macchina vulnerabile potrebbe utilizzare i problemi di sicurezza MDS (Microarchitectural Data Sampling) per estrarre informazioni dal kernel stesso del sistema operativo, dai processi, dal Software Guard eXtensions (SGX) enclave, e dalle operazioni definite CPU-internal.

I ricercatori lo hanno definito un attacco Microarchitectural Data Sampling (MDS) verso le strutture dati della microarchitettura della CPU, come i buffer dedicati alle istruzioni di load, store, e line fill. Si tratta di zone di memoria usate dalla CPU per l’elaborazione rapida di decodifica, lettura e scrittura all’interno del processore. Per riuscire nell’exploit della vulnerabilità, è sufficiente nascondere una manciata di righe di programma malevolo, ad esempio su un sito web. Il visitatore che seguisse il link fornirebbe automaticamente le informazioni all’attaccante.

Secondo Herbert Bos, professore di Systems and Network Security presso la VU e co-scopritore della falla, la ricerca mostra che i processori odierni sono divenuti talmente complessi che i produttori di chip sono impossibilitati a controllarne per intero la sicurezza. L’anno scorso ha visto scoperte due importanti falle nei processori: Spectre and Meltdown. Entrambe sono state arginate, ma la soluzione appare provvisoria. Dal momento che la vulnerabilità è nell’hardware, risulta piuttosto difficile dea correggere senza modificare il processo produttivo. E infatti, le attuali soluzioni si basano esclusivamente su scorciatoie software, che però rischiano di vanificare le ottimizzazioni del microcodice rallentandolo.

Ciò che viene definito come Zombieload, RIDL e Fallout può essere utilizzato per attaccare le potenziali vittime. E i computer con processori Intel sono purtroppo vulnerabili. Si valuta che circa i tre quarti di tutti i desktop ed i laptop giacenti nei negozi, nelle case e negli uffici saranno indifesi. Nel caso della nuova vulnerabilità, di tipo RIDL (Rogue In-Flight Data Load ), si tratta di un problema specifico sui chip Intel. smartphone e tablet, così come notebook e desktop equipaggiati con processori AMD, sono virtualmente immuni.

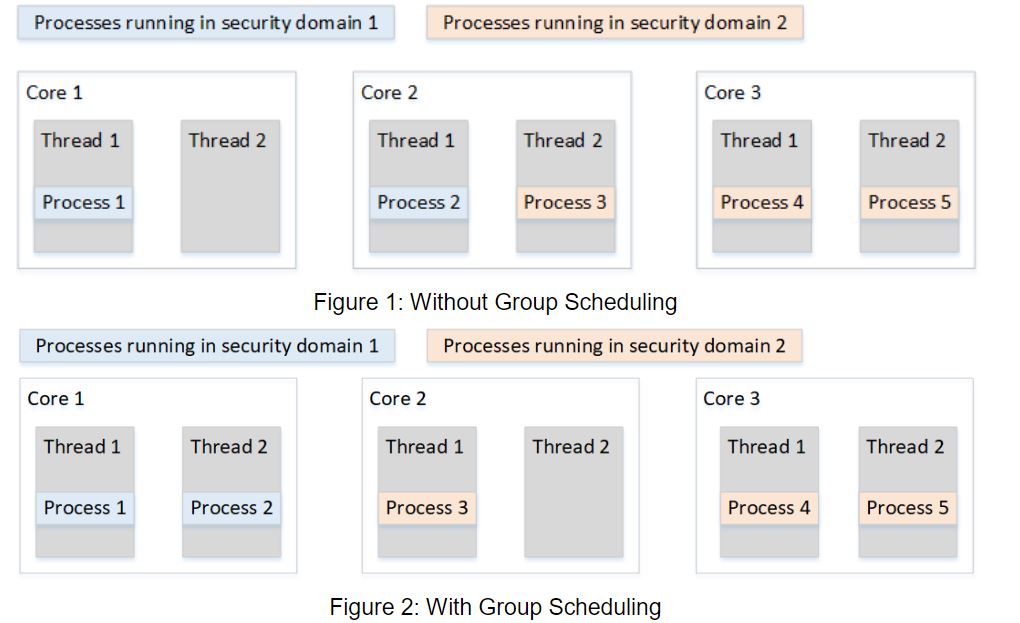

Un primo tentativo di chiudere la falla, proposto dai ricercatori della VU, consisteva nel disabilitare l’Hyper-Threading dei processori. Tale operazione, limitando il colloquio inter-core gestito dal sistema operativo, avrebbe abbattuto i rischi di leak di informazione. Ma la nuova soluzione proposta dal ricercatore sembrava intervenire soprattutto sui processori di ottava e nona generazione, mentre la falla appariva attiva già dai processori distribuiti nel 2011. “Si tratta di una raccomandazione Intel”, si giustificavano i ricerccatori.

La situazione però assume connotazioni da giallo quando la stessa Intel, poche ore dopo la comunicazione, smentisce l’Università: Intel non ha mai raccomandato di disabilitare l’Hyper-Threading. Di seguito il comunicato di Intel relativo alla sezione “mitigazione” sulla pagina MDS:

Una volta che questi aggiornamenti vengono applicati, potrebbe essere appropriato, per determinati utenti, considerare alcuni step addizionali. Ciò include quei clienti che non possono garantire di utilizzare software trusted sui propri sistemi, e che usano il Simultaneous Multi-Threading (SMT). In tali casi, il cliente dovrebbe considerare in che maniera utilizzi l’SMT per il proprio carico di lavoro particolare, valutando il proprio sistema operativo o il provider di ambiente virtuale, ed il security threat model per il loro ambiente specifico. Dal momento che tali fattori possono variare considerevolmente da cliente a cliente, Intel non raccomanda di disabilitare il proprio Hyper-Threading, ed è inoltre importante comprendere che tale operazione di disabilitazione non garantisce, da sola, protezione contro gli attacchi di tipo MDS.

Nel frattempo Intel ha svelato una nuova problematica nell’esecuzione speculativa di tipo side-channel nei propri processori. Tale vulnerabilità affligge tutti i processori tranne quelli di ottava e nona generazione, che già contengono in hardware soluzioni contro il problema.

Google sembra essere uno dei clienti selezionati che ha trovato il rischio di mantenere attivo l’HT semplicemente troppo pericoloso. L’azienda ha infatti pubblicato sul sito di Chromium che l’HT sarà disabilitato in Chrome OS versione 74:

Per proteggere gli utenti, Chrome OS 74 disabiliterà l’Hyper-Threading per default. Per la maggioranza dei nsotri utenti, il cui flusso di lavoro è sostanzialmente interattivo, ciò mitigherà il rischio di sicurezza di MDS senza una evidente rallentamento. La nuova versione Chrome OS 75 conterrà ulteriori correzioni.

Per saperne di più:

- Website dedicato ad attacchi MDS

- Bitdefender technical paper

- Sito Intel sugli attacchi MDS

- Intel security updates